DIY装机注意事项:组装电脑时要注意哪些

DIY装机注意事项:组装电脑时要注意哪些

组装一台电脑,既是一种乐趣,也是一项技术活。对于DIY爱好者......

阅读 鸿蒙系统如何开启usb共享网络-鸿蒙系统开

鸿蒙系统如何开启usb共享网络-鸿蒙系统开

近日有一些小伙伴咨询小编关于鸿蒙系统如何开启usb共享网络呢......

阅读 关闭系统自启程序的方法:如何减少系统

关闭系统自启程序的方法:如何减少系统

每个电脑用户都知道,启动时自动运行的程序可以影响计算机的......

阅读 WPS Word中统一更改字体样式的方法

WPS Word中统一更改字体样式的方法

在通过WPS编辑文档内容的时候,你会发现在该软件中有十分齐全......

阅读 鬼谷八荒10月23日更新了什么 0.8.4005版本更

鬼谷八荒10月23日更新了什么 0.8.4005版本更

鬼谷八荒10月23日更新了什么?相信大家今日鬼谷八荒即将要更新......

阅读

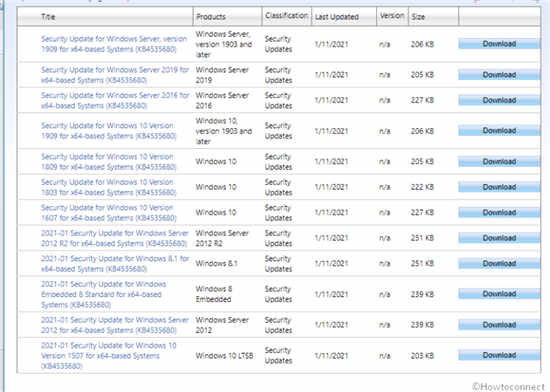

在星期二的补丁程序中,Microsoft将推出更新程序,以解决安全启动漏洞CVE-2020-0689中的问题。KB4535680是一个安全补丁程序,它将已知的易受攻击的UEFI模块的签名添加到DBX以...

次阅读

最新消息,英特尔将在2020年Intel封禁UEFI兼容模式,终止0、1、2三种级别的UEFI BIOS兼容,强制使用UEFI引导,届时Win7将无法启动。 ...

次阅读

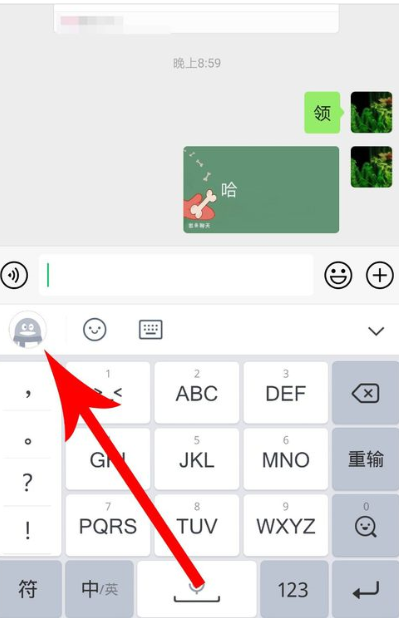

1、现在用户们要是想关闭神配图的功能,那就需要先在手机上找到输入栏,点击唤起自己的输入界面,选择左上角的企鹅按钮(如下所示)。2、进入到功能列表之后,我们可以从下方的界面里...

次阅读

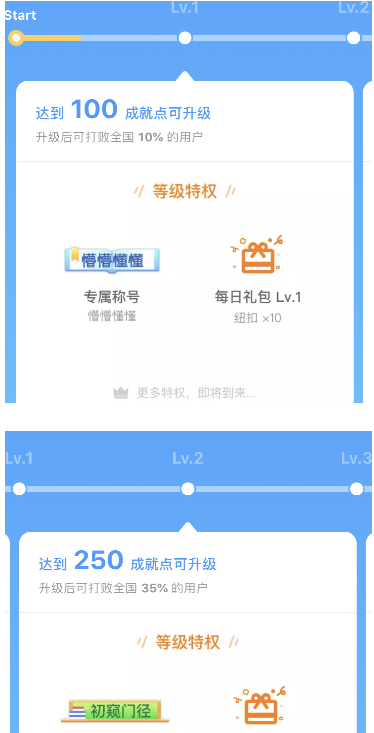

其实在淘宝人生当中,成就点数就是大家用来升级的一个经验条,而通过购物的方式,大家就可以达成成就,获得对应的点数奖励。点数累计达到一定标准之后,我们就能升级获得对应特权,具...

次阅读

进程为应用程序的运行实例,是应用程序的一次动态执行。看似高深,我们可以简单地理解为:它是*作系统当前运行的执行程序。在系统当前运行的执行程序里包括:系统管理计算机个体和完...

次阅读

Google的projectzero发布了windows10内核中缓冲区溢出漏洞的概念证明代码,该漏洞可用于本地权限提升,在操作系统上运行恶意软件。如果加上最近修补的Chrome漏洞,这将允许网...

次阅读

微软最近开始推出ghost win10 KB5004945 紧急更新以修复PrintNightmare 错误,但根据社交媒体平台和我们论坛上的各种报道,它似乎给一些用户的打印机造成了严重问题。 K...

次阅读

新漏洞表明Windows10已设置为主要UI改进 如果预览版本中发现了新的代码引用,则可以通过UI调整来刷新Windows10的开始菜单和操作中心。 8月21日,Micro...

次阅读

之前有媒体报道,在中国有近80%的网民手机号遭到泄露,且有50%以上的网民因此而受到诸如垃圾短信、电话诈骗、电话吸费等影响。你是否惊讶怎么会经常接到推销电话呢?这些人从哪...

次阅读

正当苏宁818发烧购物节进行得如火如荼,手机开门红战报连连,前几天苏宁手机品牌日的各种喜讯佳绩刷爆了整个零售行业的头条,818期间手机销量增长迅猛!但苏宁告诉你这还没完,从现在开...

次阅读

Google 于 2021 年 7 月 15 日发布了适用于 Windows、Mac 和 Linux 的 Google Chrome 91.0.4472.164。这是一次安全更新,一次修复了旧浏览器版本中的 7 个漏洞。应该快速...

次阅读

缓存中毒攻击者(cache poisoning)给DNS服务器注入非法网络域名地址,如果服务器接受这个非法地址,那说明其缓存就被攻击了,而且以后响应的域名请求将会受黑客所控。当这些非法地址进入服务...

次阅读

要问哪个牌子的手机最受大家喜爱,那肯定是iphone了。苹果粉丝们等了这么久,iphone8总算是要上市了!iphone8什么时候上市?根据报道,iphone8将会于9月12日早上10点,即北京时间9月13日凌晨01点...

次阅读

MX150显卡性能怎么样?MX150是NVIDIA(英伟达)今年新推出的移动(笔记本)显卡,主要是用于取代去年的“GT940MX”。简单来说,MX150可以看作是上一代九系GT940MX的升级换代产品。英伟达...

次阅读

淘宝人生成就看自己到底花了多少钱随着科技的发展,电商逐渐成为我们生活中不可缺少的组成部分。说起来电商可谓是彻底的改变了我们的生活习惯,本来大家购物就只能去线下的商店,出门...

次阅读