ACROS Security已为Windows 7和Server 2008 R2(无ESU许可证)的CVE-2020-1013(WSUS欺骗,组策略中的本地特权升级)漏洞发布了一个微补丁。这里是有关它的一些信息。

CVE-2020-1013已分配给Windows 7和Windows Server 2008 R2中的“组策略特权提升”漏洞。微软写道:

Microsoft处理Windows组策略更新时,存在一个与特权提升有关的漏洞。成功利用此漏洞的攻击者可能会在目标计算机上提升特权或执行其他特权操作。

要利用此漏洞,攻击者需要对域控制器和目标计算机之间的流量发起中间人(MiTM)攻击。然后,攻击者可以创建一个组策略来向标准用户授予管理权限。

该安全更新通过对通过LDAP的某些调用实施Kerberos身份验证来解决此漏洞。

Microsoft已于2020年9月8日发布了Windows 7 SP1,Windows Server 2008和Windows Server 2008 R2以及更高版本的Windows的安全更新。但是,没有Windows 7 SP1和Windows Server 2008 / R2的用户ESU许可证将不再收到Microsoft发布的安全更新。

ACROS Security的人员仍在下面的链接中提供信息,该漏洞还允许WSUS欺骗-Microsoft尚未记录。

Windows 7 SP1 / Server 2008 R2的0patch修复

Microsoft在安全公告中写道,有关该漏洞的详细信息尚未公开,并且难以利用。但是,GoSecure的安全研究人员于2020年10月发布了POC。结果,ACROS Security的安全研究人员决定为没有ESU许可证的Windows 7和Windows Server 2008 R2用户开发微补丁。我了解到有关通过Twitter发布适用于Windows 7 SP1和Windows Server 2008 R2的微补丁的信息。

Mitja Kolsek在此博客文章中发布了有关此微补丁和漏洞的更多详细信息。具有PRO许可证的0patch用户可以立即使用此微型补丁,并且已将其应用于具有0patch代理的所有联机计算机(非标准企业配置中除外)。与往常一样,不需要重新启动计算机,并且不会中断用户的工作。

从0patch-Agenten的Hinweise zur Funktionsweise des,在Speicherlädt的Mikro-patches zur Laufzeit einer Anwendung,在Blog-Posts(zB hier)中找到Sie,从现在开始。

主板故障检测与修复:如何确认你的主板

主板故障检测与修复:如何确认你的主板

电脑的稳定与性能往往取决于主板的健康状态。主板故障并不易......

WPS PPT一键清空所有绘图参考线的方法

WPS PPT一键清空所有绘图参考线的方法

WPS是很多小伙伴都在使用的一款文档编辑软件,在这款软件中,......

tplink如何设置tplink无线路由器怎么设置

tplink如何设置tplink无线路由器怎么设置

tplink如何设置tplink无线路由器怎么设置随着电脑的应用越来越广......

电源故障检测:如何确认电源是否正常工

电源故障检测:如何确认电源是否正常工

电源是电脑系统中至关重要的组件之一,其正常工作直接关系到......

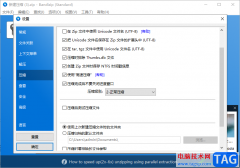

Bandizip设置极限压缩的方法

Bandizip设置极限压缩的方法

Bandizip这款软件是很多小伙伴都在推荐使用的压缩软件,不管是......

Windows 10 v1909的新安全补丁程序已于2021年2月9日到来。KB4601315是此更新,此更新将内部版本更改为18363.1377,并进行了一些重要的修复和改进。这是每月例行的安全更新,...

手机贴膜对眼睛的伤害还是较小的,影响视力最主要的原因还是长时间使用手机,长时间看屏幕。贴膜的主要原因基本是防刮、防摔,保护手机。...

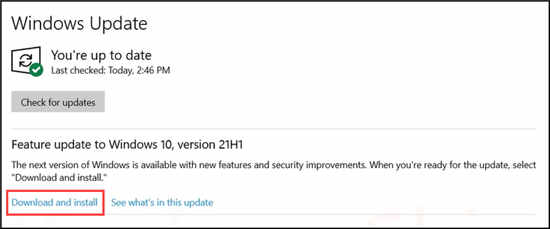

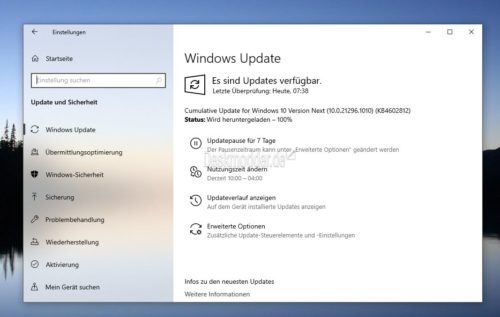

如何安装 Windows10 21H1? 微软已从 5 月 18 日开始向用户部署 Windows 10 May 2021 更新。在 Windows 10 PC 上,导航到 设置-更新和安全。 如果您的 PC 已准备好升...

微软悄然推出Windows Server 2022 iso 映像文件。镜像的批量许可版本包括数据中心和系统的标准版本。 事实上,关于该系统的大部分细节,微软在公测期间就已经公布了,只是...

微软一直忙于Windows 11的发布,现在该公司开始向操作系统推出新功能。该公司正在向设置应用添加一个新页面,让您可以在 Windows 11 版本 22489 中查看与您...

谷歌已悄悄收购了开发CloudReady的公司Neverware,该公司是Google Chrome OS的变体,可以在Chromebook,Windows PC和Mac上安装。这项收购于本周早些时候在Neverware的网站上...

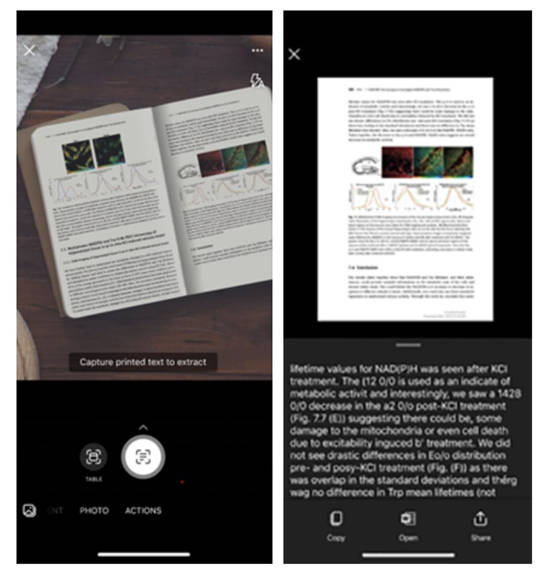

新版 Office 移动版已交付给 iOS 内部人员预览版更新了许多新功能 微软已经向 iOS 内部人员发布了一个新的 Microsoft Office 测试版本,这一次,更新日志包含了大量新增...

微软昨晚在开发人员通道中发布了Insider Build的累积更新。与以前的版本一样,KB 4602812仅用于测试更新功能。因此,如果可以相信博客条目,则没有什么新鲜的。有关Windows 10 21...

外界普遍预计微软将在今年 10 月推出 Windows 11,但根据最新传闻,我们可能会在一两周内知道确切时间。 据 Windows Central 的 Zac Bowden 称,微软预计将在未来一两周内...

从 Windows 10 到win11系统的过渡非常顺利,几乎没有什么实际问题。主要原因是ghost win10在很大程度上是重新设计的 Windows 10,具有圆角和很少的引擎盖更改。 然而,这...

Adobe今天宣布已在基于M1的Mac和ARM(WOA)的Windows10上将Lightroom作为本机应用程序发布。 Adobe Lightroom的最新版本现在是适用于Apple M1和Windows A...

在Nvidia在今年早些时候为Windows 10的Minecraft Beta版带来了光线跟踪支持之后,现在所有使用Nvidia RTX卡的PC游戏玩家现在都可以在Minecraft的Windows 10上享受光线跟...

根据预览版本中发现的新代码参考,Microsoft可以对Windows 10中的Action Center界面进行重大改进。 看来Action Center很快将使用Windows 10X中的UI组件来提高所有产品...

Windows 11 Build 22468.1000 与设置中的 VPN Stats 一起推出 开发者频道更新 Windows 11 Build 22468.1000 随内部人员设置中的 VPN 统计信息一起推出。 Windows...

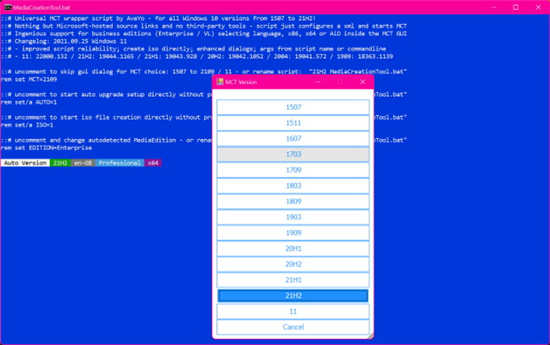

Win10 21H2将在2021年带来重大的视觉变化 Windows10用户界面将在2021年得到重大更新,以消除不一致之处并使操作系统更现代。 据报道,微软计划在Win10 21H2中引入重...