1.预防第一

保持获取信息。你是否知晓几乎每天都有病毒和安全警告出现?通过把我们的安全与修复主页加入收藏夹来获取最新爆发的病毒。

2.得到保护

如果你的机器上没有安装病毒防护软件,你最好还是安装一个。如果你是一个家庭或者个人用户,下载任何一个排名最佳的程序都相当容易,而且可以按照安装向导进行操作。如果你在一个网络中,首先咨询你的网络管理员。

3.定期扫描你的系统

如果你刚好是第一次启动防病毒软件,最好让它扫描一下你的整个系统。干净并且无病毒问题地启动你的电脑是很好的一件事情。通常,防病毒程都能够设置成在计算机每次启动时扫描系统或者在定期计划的基础上运行。一些程序还可以在你连接到互联网上时在后台扫描系统。定期扫描系统是否感染有病毒,最好成为你的习惯。

4.更新你的防病毒软件

既然你安装了病毒防护软件,就应该确保它是最新的。一些防病毒程序带有自动连接到互联网上,并且只要软件厂商发现了一种新的威胁就会添加新的病毒探测代码的功能。你还可以在此扫描系统查找最新的安全更新文件。

5.不要轻易执行附件中的EXE和COM等可执行程序

这些附件极有可能带有计算机病毒或是黑客程序,轻易运行,很可能带来不可预测的结果。对于认识的朋友和陌生人发过来的电子函件中的可执行程序附件都必须检查,确定无异后才可使用。

6.不要轻易打开附件中的文档文件

对方发送过来的电子函件及相关附件的文档,首先要用“另存为…”命令(“Save As…”)保存到本地硬盘,待用查杀计算机病毒软件检查无毒后才可以打开使用。如果用鼠标直接点击两下DOC、XLS等附件文档,会自动启用Word或Excel,如有附件中有计算机病毒则会立刻传染;如有“是否启用宏”的提示,那绝对不要轻易打开,否则极有可能传染上电子函件计算机病毒。

7.不要直接运行附件

对于文件扩展名很怪的附件,或者是带有脚本文件如*.VBS、*.SHS等的附件,千万不要直接打开,一般可以删除包含这些附件的电子函件,以保证计算机系统不受计算机病毒的侵害。

8.邮件设置

如果是使用Outlook作为收发电子邮件软件的话,应当进行一些必要的设置。选择“工具”菜单中的“选项”命令,在“安全”中设置“附件的安全性”为“高”;在“其他”中按“高级选项”按钮,按“加载项管理器”按钮,不选中“服务器脚本运行”。最后按“确定”按钮保存设置。

9.慎用预览功能

如果是使用Outlook Express作为收发电子函件软件的话,也应当进行一些必要的设置。选择“工具”菜单中的“选项”命令,在“阅读”中不选中“在预览窗格中自动显示新闻邮件”和“自动显示新闻邮件中的图片附件”。这样可以防止有些电子函件计算机病毒利用Outlook Express的缺省设置自动运行,破坏系统。

10.卸载Scripting Host

对于使用Windows 98操作系统的计算机,在“控制面板”中的“添加/删除程序”中选择检查一下是否安装了Windows Scripting Host。如果已经安装,请卸载,并且检查Windows的安装目录下是否存在Wscript.exe文件,如果存在的话也要删除。因为有些电子函件计算机病毒就是利用Windows Scripting Host进行破坏的。

11.警惕发送出去的邮件

对于自己往外传送的附件,也一定要仔细检查,确定无毒后,才可发送。虽然电子函件计算机病毒相当可怕,只要防护得当,还是完全可以避免传染上计算机病毒的,仍可放心使用。

通过以上对蠕虫病毒的种种描述及其爆发的症状,相信大家已经对其有了较深的理解。由于蠕虫病毒是通过网络传播的,在如今网络高度发达的时期,蠕虫病毒是防不胜防的,我们只有筑好自己电脑上的防火墙和养成良好的上网习惯,才能把危害降到最低。

是否需要更新显卡驱动:更新驱动的好处

是否需要更新显卡驱动:更新驱动的好处

大多数电脑用户在使用过程中可能会遇到显卡驱动更新的问题。......

阅读 如何提高WiFi信号质量:家庭网络信号强度

如何提高WiFi信号质量:家庭网络信号强度

家庭网络愈发成为我们生活中不可或缺的部分,尤其是在远程办......

阅读 数据恢复方法总结:硬盘数据丢失后如何

数据恢复方法总结:硬盘数据丢失后如何

硬盘数据丢失是电脑用户常常面临的困扰,尤其是在如今数据量......

阅读 主板故障排查:如何确定我的主板是否有

主板故障排查:如何确定我的主板是否有

电脑的主板是计算机的核心组件,连接着所有硬件并协调它们的......

阅读 win10桌面图标设置快捷键方法

win10桌面图标设置快捷键方法

win10桌面图标可以设置快捷键然后就可以轻松使用快捷键打开了......

阅读 2022抖音集卡分七亿活动攻

2022抖音集卡分七亿活动攻 抖音如何删除别人的评论

抖音如何删除别人的评论 AMD Zen 4 架构 Raphael 或已进

AMD Zen 4 架构 Raphael 或已进 Windows 10 OneDrive现在也作为

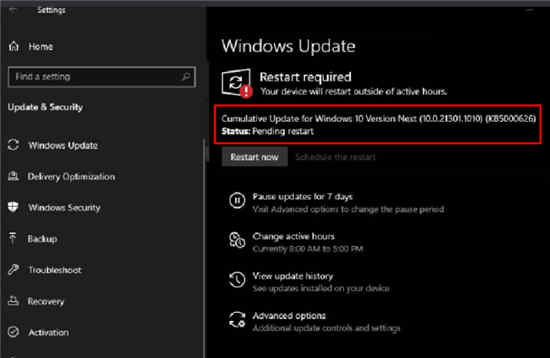

Windows 10 OneDrive现在也作为 据报道1月Windows10的累计更

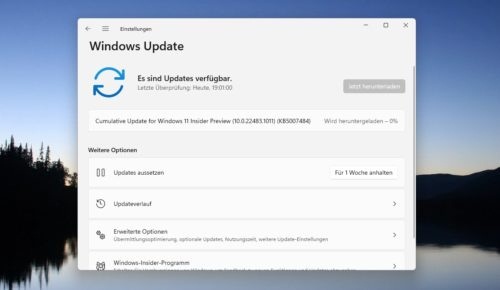

据报道1月Windows10的累计更 KB5007484 22483.1011作为win11开

KB5007484 22483.1011作为win11开 终于“真正的”Windows11

终于“真正的”Windows11  “相爱相杀”,电商与物

“相爱相杀”,电商与物 云顶之弈s6.5白保双枪阵容

云顶之弈s6.5白保双枪阵容 如何选择光与夜之恋剧情

如何选择光与夜之恋剧情 物质与魔法用什么兵种

物质与魔法用什么兵种 数码打印机价格

数码打印机价格 松下等离子电视维修难 专

松下等离子电视维修难 专 如何降低网络延迟:原因

如何降低网络延迟:原因 win7网络受限怎么办

win7网络受限怎么办 PPT更改图表坐标轴小数位

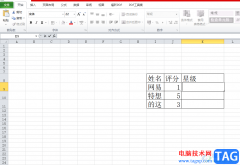

PPT更改图表坐标轴小数位 excel表格根据评分来打星

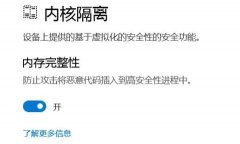

excel表格根据评分来打星 win11内存完整性无法关闭解

win11内存完整性无法关闭解 华为P8杂志解锁订阅内容设

华为P8杂志解锁订阅内容设 路由器怎样设置mac地址过

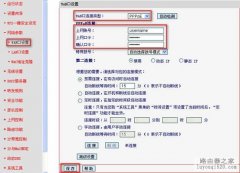

路由器怎样设置mac地址过 水星路由器如何设置PPPO

水星路由器如何设置PPPO

云闪付怎么打车随着网上打车服务的流行,越来越多的软件都支持打车服务,而云闪付也不甘落后,那么大家知道怎么通过云闪付来打车吗下面小编就为大家带来云闪付打车方法介绍,一起来看...

次阅读

Google的projectzero发布了windows10内核中缓冲区溢出漏洞的概念证明代码,该漏洞可用于本地权限提升,在操作系统上运行恶意软件。如果加上最近修补的Chrome漏洞,这将允许网...

次阅读

伴随虚拟化和云桌面技术的广泛使用,在企业级应用中,后PC时代离我们越来越近。云桌面将逐步成为传统PC的替代者,无论是市场空间、应用场景还是技术产品上,前者都正处于一种应用爆发...

次阅读

微软(以前称为快速振铃或抢先体验通道)已收到累积更新和服务堆栈更新。CU是KB5000626,除了测试维护管道外,什么也没有。这会将版本更改为Windows 10 21301.1010,并且未带...

次阅读

现在都流行一个词汇叫月光族,所谓月光族,就是指每月收入和支出基本持平的上班族,这些人拿着不高的工资却承担着较高消费支出。月光族出现月光的情况,除了和自身工资收入有关外,其...

次阅读

微信,作为当今互联网时代下的产物,发挥着不可逾越的价值。但是,它有两个功能正悄悄泄露你的隐私——微信授权和附近的人。今天,小编就教大家如何关闭,保护你的隐私不受侵犯!...

次阅读

数据已经上传到google的服务器上了,这是不可能的!经过我翻箱倒柜的翻文件夹,终于在C:Documents and SettingsAdministratorLocal SettingsApplication DataGoogleChromeUser DataDefault文件夹下让我发现了它躲藏的地...

次阅读

任何新闻的出现都不会是空穴来风,从目前的发展势态来说,网购主要存在三大漏洞:一、信用评级掺杂水分,难以辨别真假;二、退款期限有漏洞,易被不法分子钻空子;三、消费者保障力度...

次阅读

随着网络的发展,信息的传播越来越快捷,同时也给病毒的传播带来便利,互联网的普及使病毒在一夜之间传遍全球成为可能。现在,几乎每一位电脑用户都有过被病毒感染的经历。经...

次阅读

微软最近开始推出ghost win10 KB5004945 紧急更新以修复PrintNightmare 错误,但根据社交媒体平台和我们论坛上的各种报道,它似乎给一些用户的打印机造成了严重问题。 K...

次阅读

最新消息,英特尔将在2020年Intel封禁UEFI兼容模式,终止0、1、2三种级别的UEFI BIOS兼容,强制使用UEFI引导,届时Win7将无法启动。 ...

次阅读

iPhone8的发布让苹果进入了低潮期,其中原因当然是大家都在等待iPhone X了,今天下午3点01分国行版iPhone X预售开始了!本次预售注定要疯抢一番!这次抢iPhone X最大的竞争对手依然是黄牛!想要...

次阅读

解决:防病毒软件阻止Internet或Wi-Fi网络 bull; 如果防病毒软件阻止了Internet或Wi-Fi连接,则您将无法上网。 bull; 也可能是防火墙阻止了Internet,因此您需要进...

次阅读

误解一 加密确保了数据得到保护 对数据进行加密是保护数据的一个重要环节,但不是绝无差错。Jon Orbeton是开发ZoneAlarm防火墙软件的Zone Labs的高级安全研究员,他支持加密技术,特别是...

次阅读

对于互联网建设来说,提升终端用户的访问质量是重要目标。根据国际通用的宽带网速衡量标准,反映宽带网络速率及接入质量的指标主要有两种: 一是网络接入速率,即运营商与用户合同约...

次阅读