利用未完整修补的Windows 0天漏洞CVE-2020-0986

安全研究人员证明,2020年7月在Windows中修补的漏洞仍然可以利用。该补丁无法充分消除漏洞,因此存在另一种利用漏洞的方法。

CVE-2020-0986漏洞

微软写道:2020年5月,来自Google Project Zero的安全研究人员在本文档中描述了CVE-2020-0986漏洞。零日倡议还于2020年5月19日描述了该漏洞。来自卡巴斯基的安全研究人员在Windows 10 1909/1903和更早版本中发现了不受信任的指针取消引用。

存在特权升级漏洞,该漏洞是由Windows内核未正确处理内存中的对象引起的。成功利用此漏洞的攻击者可以在内核模式下执行任意代码。然后,攻击者可以安装程序。查看,修改或删除数据;或使用不受限制的用户权限创建新帐户。

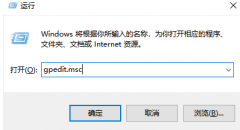

要利用此漏洞,攻击者必须首先登录系统。然后,攻击者可以运行特制的应用程序来控制受影响的系统。2020年6月,Microsoft发布了安全更新以关闭此漏洞(请参阅)。

漏洞仍可利用

Google Project Zero的安全研究员Maddie Stone现在发现,Microsoft的2020年6月补丁无法修复原始漏洞(CVE-2020-0986)。进行一些调整后,仍然可以利用此漏洞。它在一些推文中指出了这一点。

在Google Project零错误跟踪器中,有一条从2020年9月开始的注释,指出当时没有在野外利用的CVE-2020-0986漏洞已得到修补。要利用此漏洞,只需更改利用方法。完整性较低的进程可以将LPC消息发送到splwow64.exe(中等完整性),并在splwow64的内存空间中获得“写入位置”特权。因此,存在特权提升,攻击者可以控制目的地,要复制的内容以及通过memcpy调用复制的字节数。

Stone创建了概念证明(PoC),并通知了Microsoft。Google Project Zero中的描述现已在90天后自动发布。当前,Microsoft没有针对此漏洞的补丁程序,因为无法实现在2020年11月之前发布更新的计划。在测试过程中发现更新存在严重问题。微软已经表示,2020年1月6日之前将无法提供更新。

libreoffice在表格中插入图片的方法

libreoffice在表格中插入图片的方法

很多小伙伴都喜欢使用libreoffice,因为libreoffice中的功能十分的丰......

阅读 一套正版win10多少钱详细介绍

一套正版win10多少钱详细介绍

我们都知道win10系统是有很多版本的,那么这些正版的win10系统一......

阅读 wps文档设置选项的圆形单选按钮的教程

wps文档设置选项的圆形单选按钮的教程

现在大部分的用户都喜欢在wps软件中编辑文档文件,并且在编辑......

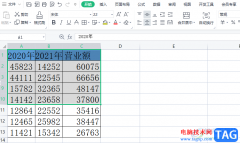

阅读 excel有隐藏行时进行复制的教程

excel有隐藏行时进行复制的教程

excel软件相信是大家很熟悉的一款办公软件,一般用来编辑表格......

阅读 软硬件冲突排查技巧:如何找到和解决电

软硬件冲突排查技巧:如何找到和解决电

电脑在日常使用中难免会出现各种故障,而这些故障往往源于软......

阅读 英伟达为 GTC 2022 热身

英伟达为 GTC 2022 热身 开端电视剧全集完整版观

开端电视剧全集完整版观 抖音短视频APP热搜榜查看

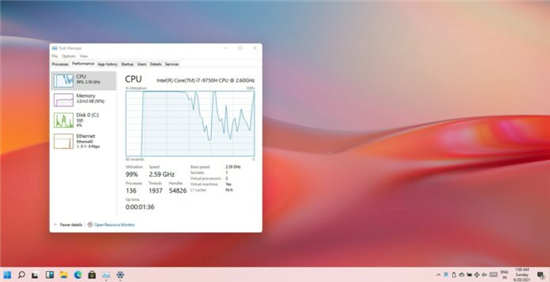

抖音短视频APP热搜榜查看 Windows11显然比Windows10快

Windows11显然比Windows10快 如何使用 WinUI 和 Fluent D

如何使用 WinUI 和 Fluent D Windows11升级和部署视频被

Windows11升级和部署视频被 Windows10漏洞指向新的Acti

Windows10漏洞指向新的Acti MX150相当于什么显卡?MX

MX150相当于什么显卡?MX 梦幻新诛仙3星仙师怎么打

梦幻新诛仙3星仙师怎么打 qq飞车手游双刹弹射两指怎

qq飞车手游双刹弹射两指怎 爆裂魔女幽暗秘境16层怎么

爆裂魔女幽暗秘境16层怎么 铭瑄hd6570驱动安装失败

铭瑄hd6570驱动安装失败 盈通显卡驱动怎么更新

盈通显卡驱动怎么更新 如何解决打印机与电脑不

如何解决打印机与电脑不 visual studio code创建HTML的方

visual studio code创建HTML的方 怎么添加excel表格立体效果

怎么添加excel表格立体效果 PPT去掉形状外侧框线的方

PPT去掉形状外侧框线的方 vivo X5Max摇一摇打开手电筒

vivo X5Max摇一摇打开手电筒 基于安卓5.0的一加ROM正式

基于安卓5.0的一加ROM正式 无线信号不好如何进行扩

无线信号不好如何进行扩 d-link云路由器如何管理教

d-link云路由器如何管理教

很多朋友应该和小编一样平时都喜欢用网易云音乐来听歌,但是有网友发现,网易云音乐APP在各大应用商店都不能下载了,搜素都搜不到,也没有看到网易云音乐的官微发表动态,网友表示一脸...

次阅读

internet Explorer 11中存在一个0天漏洞,该漏洞在2021年2月的更新中并未得到修复。ACROS Security现在已经发布了一个微补丁,以消除Internet Explorer中的此漏洞。...

次阅读

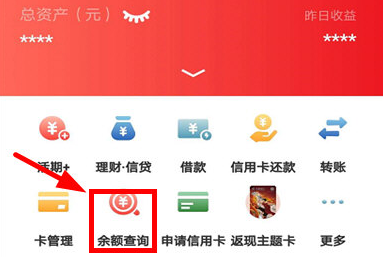

云闪付怎么查询卡内余额云闪付是很多用户经常使用的一款移动支付软件,这款软件操作便捷,功能多样,因此受到许多用户的青睐,那么如何在云闪付内查询余额呢最简单的方法是什么下面小...

次阅读

电脑恶意软件8大特征 1、强制安装:指未明确提示用户或未经用户许可,在用户计算机或其他终端上安装软件的行为。 2、难以卸载:指未提供通用的卸载方式,或在不受其他软件影响...

次阅读

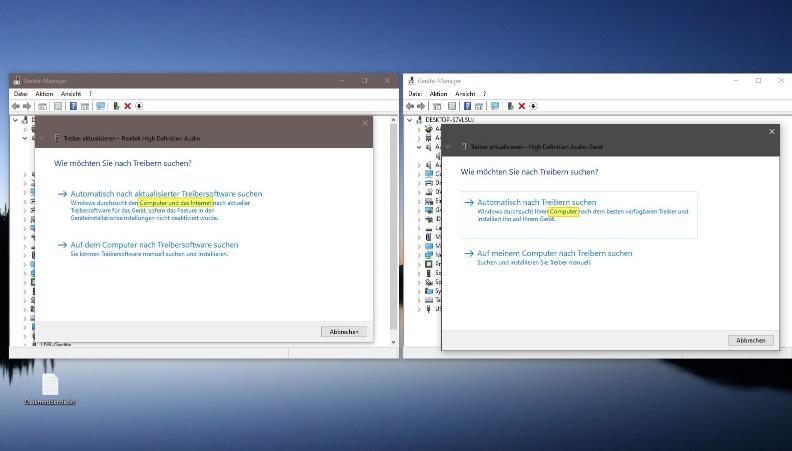

Win10 2004:通过设备管理器在Internet上自动搜索驱动程序已删除 如果在设备管理器中右键单击更新驱动程序,则会看到自动搜索更新的驱动程序软件...

次阅读

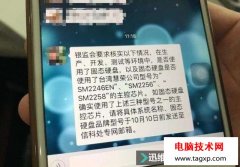

最近关于网络传播的慧荣SSD主控芯片安全漏洞事件引起了网友广泛的讨论,因为有相当多的国内固态硬盘品牌使用了慧荣主控,如果银监会的安全漏洞质疑属实,会导致硬盘损坏,波及多个品牌...

次阅读

微软最近开始推出ghost win10 KB5004945 紧急更新以修复PrintNightmare 错误,但根据社交媒体平台和我们论坛上的各种报道,它似乎给一些用户的打印机造成了严重问题。 K...

次阅读

一:密码安全 无论你是申请邮箱还是玩网络游戏,都少不了要注册,这样你便会要填密码。大多数人都会填一些简单好记的数字或字母。还把自己的几个邮箱、几个QQ和网络游戏的密码...

次阅读

win10版本1607 更新补丁KB4565499 bull; 解决导致lsass.exe在启用远程凭据保护时停止在终端服务器上工作。异常代码为0xc000374。 bull; 解决可能导致中的停止...

次阅读

对于要淘汰的计算机,不论硬盘中是否有重要的数据,最好将硬盘保留。如果觉得硬盘实在太小,没有必要保留,最好将硬盘中的数据擦除。但是,普通的重新分区、格式化、删除等操...

次阅读

传播性 病毒一般会自动利用25电子邮件端口传播,利用对象为微软操作系统捆绑的Outlook的某个漏洞。将病毒自动复制并群发给存储的通讯录名单成员。邮件标题较为吸引人点击,大多利...

次阅读

一:进程是什么 进程为应用程序的运行实例,是应用程序的一次动态执行。看似高深,我们可以简单地理解为:它是*作系统当前运行的执行程序。在系统当前运行的执行程序里包括:...

次阅读

1 、在 安全模式或纯DOS模式下清除病毒 当计算机感染病毒的时候,绝大多数的感染病毒的处理可以在正常模式下彻底清除病毒,这里说的正常模式准确的说法应该是实模式(Real Mode),...

次阅读

Windows10 2004、20H2和21H1 1904x.962更新补丁KB5001391下载 Microsoft今天晚上发布了一个新的更新KB 5001391,作为一个非安全更新供下载。版本号增加到19041.962、1...

次阅读

新漏洞表明Windows10已设置为主要UI改进 如果预览版本中发现了新的代码引用,则可以通过UI调整来刷新Windows10的开始菜单和操作中心。 8月21日,Micro...

次阅读